DDoS-атаки против вас: что такое, чем опасны, как бороться

«Хакеры – люди серьезные и охотятся по-крупному, а ‘мелкая рыбешка’, вроде сайта о разведении хомячков или скромного интернет-магазинчика китайского шмота им неинтересна. DDoS-атаки? Не, не слышал. Да и чего беспокоиться, ведь мой сайт совсем мааааленький», – примерно так рассуждают некоторые владельцы небольших интернет-проектов.

Что ж, спите, жители Багдада. Всё спокойно, если не брать во внимание, что под угрозой хакерского нападения находится любой сетевой ресурс – не только сайт или веб-приложение, но и… обычный домашний компьютер, смартфон, телевизор с доступом в Интернет и т. д. Итак, что такое DDoS атака и чем она может навредить лично вам.

Содержание

По понятиям

Понятие DDoS или Distributed Denial of Service означает «распределенный отказ в обслуживании» – злоумышленное нападение на сетевой ресурс с целью довести его до состояния, когда он не сможет обрабатывать входящие запросы. И не как-нибудь, а путем заваливания его огромным количеством таких запросов.

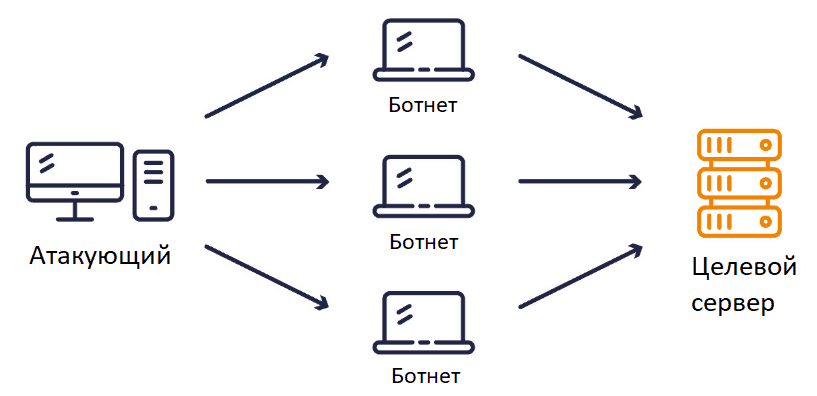

Разумеется, чтобы свалить какой-нибудь сервер, запросов с одного компьютера явно недостаточно. Поэтому хакеры используют зомби-сети (ботнеты), состоящие из сетевых устройств (ПК, смартфонов, планшетов, смарт ТВ, умной бытовой техники), зараженных троянской программой, которая предоставляет злоумышленнику функции удаленного контроля.

Троянец может никак не выдавать своего присутствия на зараженной машине, пока не получит команду от хакера. Вот тогда и начинается DDoS-атака – множество устройств одновременно обращаются к серверу-жертве и тем самым выводят его из строя.

Распределенный отказ в обслуживании (DDoS-атака) проводится посредством компьютерных устройств, размещение которых выходит за пределы одной локальной сети. Этим она отличается от DoS-атак (Denial of Service), где участвует только один компьютер или одна локальная сеть.

Крупные зомби-сети насчитывают миллионы зараженных девайсов. Владельцы последних часто не подозревают, что их техника живет тайной жизнью и кому-то вредит. И даже узнав, кто-то думает об этом так: «раз мне не мешает, то пускай ребята пользуются». Однако это очень опасная беспечность, ведь DDoS-трояны зачастую имеют и другие «полезные» (не вам, разумеется) функции: удаленный доступ в систему зараженного устройства, сбор конфиденциальных данных (логинов, паролей, номеров банковских карт), рассылку спама с электронных ящиков владельца, майнинг криптовалют и т. д.

Но даже если вам достался «чистый» троянец, способный только на проведение атак, вреда от него тоже будет немало. Ведь он использует аппаратные ресурсы вашего оборудования и забивает сетевой канал, что снижает производительность и скорость Интернет-подключения в разы.

Кто, кого и зачем

DDoS-атака – это воздействие, направленное на конкретный сетевой ресурс, которое преследует вполне определенные цели – парализовать работу, причинить материальный вред, дискредитировать владельца в глазах клиентов и партнеров. Нередко такие нападения – часть сложной цепочки киберпреступлений, конечная цель которых – взлом сервера с дальнейшей кражей или уничтожением данных.

Мощные и продолжительные – высокоуровневые атаки DDoS – удовольствие не из дешевых. Они происходят нечасто, но с шумом и освещением в прессе, а проводят их хорошо оснащенные киберпреступники-профессионалы и хакерские сообщества. Целями таких нападений обычно становятся крупные состоятельные компании, а инициаторами – либо конкуренты и враги последних, либо сами злоумышленники ради откупа за прекращение воздействия. Нередко этот инструмент используют в качестве орудия политических акций, например, чтобы привлечь внимание или оказать давление на влиятельных лиц.

Средние и маломощные DDoS-атаки – явление куда более распространенное. Их жертвой может стать любой доступный из Интернета ресурс – сайт, корпоративный сервер и даже чей-нибудь личный компьютер. Заказчиками и исполнителями подобных акций тоже становятся конкуренты и вымогатели, но могут быть и просто любопытствующие экспериментаторы из числа скучающих школьников.

Впрочем, проблем от выкрутасов «мамкиных хакеров» ничуть не меньше, чем от профи: если им удается достичь поставленной цели, жертва неизбежно несет убытки и тратит силы на устранение последствий. Но самое опасное то, что работой недоучек могут воспользоваться их более продвинутые «коллеги» и попытаться, например, проникнуть на атакуемый ресурс.

«ПоДДосить» небольшой сайт или сервер некрупного предприятия стоит вполне доступных денег. Злоумышленнику даже не нужно иметь свой ботнет – услуги проведения DDoS-атак сегодня предлагаются почти легально. И не где-нибудь в Даркнете, а в открытой Всемирной паутине по абонентской подписке. Ну а особо пытливые умы могут просто скачать программку с инструкцией и сделать всё «как надо» своими руками. К их радости, ПО для проведения DDoS тоже можно найти в свободном доступе.

Профессиональные масштабные нападения ведутся из командных центров, расположенных в разных странах мира. Центры зачастую никак не связаны ни с географией зомби-сетей, которыми управляют, ни с местонахождением самих киберпреступников. А это создает определенные трудности в нейтрализации подобной деятельности.

Напротив, ответственность за «любительские» атаки чаще лежит на тех, кто имеет или ранее имел прямое отношение к жертве. Они, как правило, не обладают ресурсами, способными обеспечить им должный уровень защиты, и легко попадаются. Так что если вашему бизнесу пытаются вредить при помощи DDoS, не забывайте обращаться в правоохранительные органы.

Типы и продолжительность DDoS-атак

Методик проведения DDoS довольно много, поэтому большинство атак нельзя отнести к одному конкретному варианту. Обычно они имеют сложный, комбинированный характер. Но чаще других встречается следующие типы нападений:

- Volumetric (объемные) – связанные с переполнением и исчерпанием пропускной способности сети.

- Уровня приложений – связанные с исчерпанием ресурсов сервера или конкретного серверного приложения, что создается интенсивной вычислительной нагрузкой или незавершенными запросами.

- Уровня протоколов – связанные с эксплуатацией уязвимости сетевых протоколов и направленные на исчерпание вычислительных возможностей сети и промежуточных узлов (файерволов).

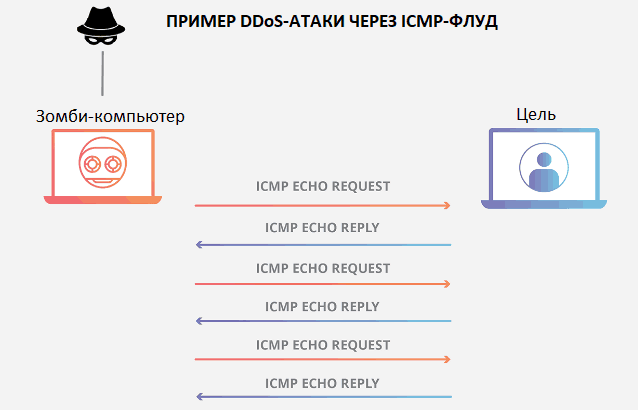

Атаки типа Volumetric проводятся путем отправки на случайные порты сервера огромного количества пакетов UDP или эхо-запросов ICMP (UDP и ICMP-флуд). При получении того или другого атакуемая система возвращает отправителям ответы, что только усиливает забивание сетевого канала.

Атаки уровня приложений (самые распространенные) заключаются в отправке серверным программам избыточного количества пакетов HTTP/ HTTPS/SNMP, которые тем приходится обрабатывать, либо незавершенных запросов HTTP (HTTP-флуд), чтобы сервер простаивал в ожидании получения их недостающих частей.

Атаки уровня протоколов проводятся путем «бомбардировки» сервера-жертвы незавершенными запросами SYN (SYN-флуд), чтобы создать большое количество полуоткрытых (неподтвержденных) TCP-соединений и тем самым заблокировать возможность обработки легитимных подключений. Другая разновидность нападения этого типа заключается в отправке фрагментированных или избыточно-больших пакетов ICMP, чтобы занять серверные ресурсы приведением их к стандартному виду.

При ДиДос-атаках используются и другие виды флуда, например, MAC-флуд, который предназначен для выведения из строя сетевых коммутаторов, DNS-флуд, применяемый для нейтрализации серверов DNS и т.д.

Каким бы ни был способ нападения, в его основу всегда положено одно – исчерпание ресурсов атакуемого узла.

Продолжительность воздействия на жертву ограничивается только возможностями и желанием нападающего. Больше половины DDoS-атак продолжается менее суток. Примерно треть – менее часа. Оставшиеся длятся от двух дней до нескольких недель и самая небольшая часть – более одного месяца.

Как определить, что ваш сервер или сайт подвергся нападению

От начала воздействия до момента, когда атакуемый ресурс перестает отвечать на запросы, чаще всего (но не всегда) проходит несколько часов. Если успеть принять защитные меры, серьезных последствий можно избежать. Но для этого необходимо знать, какими бывают неявные признаки нападения.

Итак, чем проявляется ДиДос-атака:

- Входящий, а иногда и исходящий сетевой трафик атакуемого узла увеличивается в разы и имеет тенденцию к дальнейшему росту. Заметно вырастает объем трафика на определенные порты.

- По нарастающей увеличивается нагрузка на процессор и оперативную память.

- В работе серверных приложений возникают различные ошибки – от «вылета» отдельных функций до полной невозможности запуска.

- Основная масса клиентов обращается к одним и тем же функциям приложения или сайта, например, открывает определенную страницу.

- На атакуемом сайте медленно грузятся страницы, не выполняются отдельные функции, возникают ошибки. Иногда при признаках атаки сайт блокирует хостинг-провайдер, дабы защитить от воздействия ни в чем не повинных соседей.

- В логах атакуемого сервера и сетевых устройств большое количество однотипных запросов от клиентов, географически удаленных друг от друга (зомби-сети зараженных компьютеров).

- К сайту, традиционно имеющему аудиторию, объединенную по конкретному признаку, например, языку или месторасположению (городской портал), массово обращаются клиенты, не имеющие этого признака. Например, из других городов и стран.

Эти симптомы, кроме двух последних, встречаются не только при нападениях хакеров, но и при других неполадках сетевых ресурсов. Единственный признак – повод усилить внимание. Но если их два или больше, пора принимать защитные меры.

Как предотвратить и остановить нападение, если оно уже началось

Многие владельцы сайтов убеждены, что однократною атаку, если она уже в ходу, проще и дешевле переждать, ведь чаще всего они кратковременны. Обычно это так, но если угораздило попасть под воздействие высокого уровня, которое длится несколько дней, борьба предстоит нелегкая и затратная:

- Если сайт размещен на виртуальном сервере, перенесите его на выделенный. Возможно, атака направлена не на вас, а на один из соседствующих сайтов.

- Подключите службы, в арсенале которых есть специальные аппаратные комплексы защиты от DDoS, так как только программные методы в таких случаях малоэффективны.

Средне- и маломощные воздействия (флуд) можно попытаться отразить своими силами путем отслеживания и блокировки источников запросов. Однако времени на это уйдет не намного меньше, чем длится нападение.

Гораздо правильнее уделить немного внимания настройке сетевых ресурсов до того, как вас атакуют.

Вот примерный список того, что следует сделать в первую очередь:

- Установите на сайте защиту от ботов, где это возможно.

- Проанализируйте логи, определите неблагонадежные адреса и домены и заблокируйте им доступ к вашему ресурсу навсегда.

- Запретите обработку запросов ICMP. При невозможности запрета – ограничьте.

- Используйте фильтры и анализаторы сетевого трафика до того, как он попадет на сервер.

- Откажитесь от использования на сервере потенциально уязвимого ПО, а то, что установлено, поддерживайте в актуальном состоянии. Подключите средства контроля состояния системы и программ.

- Установите квоты на использование аппаратных ресурсов.

- Увеличьте пропускную способность сети и выделите отдельный канал для административного доступа.

- Увеличьте лимит на максимальное число соединений HTTP.

- Сократите максимум одновременных полуоткрытых соединений TCP с одним клиентом и время их удержания.

- Изолируйте службы, предназначенные для администрирования, от доступа извне.

- Используйте готовые решения защиты от DDoS, которыми располагает ваш хостинг-провайдер и сторонние коммерческие компании.

И если есть возможность, распределите наиболее важные веб-ресурсы по разным, не связанным друг с другом серверам. Чтобы в случае атаки на один, другие оставались доступны.

Возможно, эти меры не обеспечат вам стопроцентной защиты от угроз, но точно снизят их вероятность в десятки раз.

Удачи и безопасности!